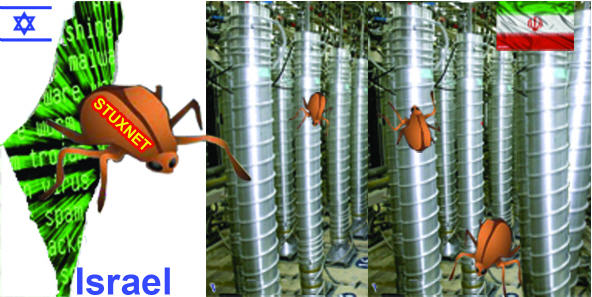

استاکس نت و ماموریتش در تاسیسات اتمی ایران

استاکس نت و ماموریتش در تاسیسات اتمی ایران

"استاکس نت" امروزه به عنوان خطرناک ترین نرم افزار مخرب در تمام طول تاریخ شناخته شده است .اما چگونه این پروژه ی عظیم نتوانست ماموریت خود را در تاسیسات هسته ای "نطنز" به اتمام برساند؟

اخیرا سایت امنیتی "وایرد دات کام" در گزارشی مفصل "استاکس نت" را رمزگشایی و اهداف آن را در حمله به تاسیسات هسته ای ایران بررسی کرد . در این مقاله می خوانیم که "استاکس نت " چگونه اولین بار مشاهده شد و برخورد شرکت های آنتی ویروس با آن چه بود .

مشکل در اتاق سانتریفوژ های نیروگاه

ماه ژانویه ی سال 2010 بود و بازرسین آژانس بین المللی انرژی اتمی بررسی تاسیسات غنی سازی اورانیوم نطنز را به پایان رسانیده بودند در همین هنگام آنها متوجه شدند که چیزی در اتاق های آبشاری که هزاران سانتریفوژ در آن مشغول غنی سازی اورانیوم بودند از کار افتاده است.

متخصصین نیروگاه نطنز با لباس ها و دستکش ها و کفش های سفید خود به سرعت در اتاق های آبشاری "پاکیزه" این طرف و آن طرف می رفتند و سانتریفوژهای سنگین را یکی یکی از استوانه های نقره ای درخشان بیرون می بردند .

کارکنان نیروگاه بیش از یک ماه مشغول تعویض سانتریفوژ های نیروگاه بودند

هر بار که کارکنان نیروگاه سانتریفوژ های آسیب دیده و یا غیر قابل استفاده را از کار می انداختند باید پیش از آنکه آنها را از بین ببرند این دستگاه ها را در مکانی قرار می دادند تا آژانس بررسی کند که مواد رادیو اکتیو از آنها به بیرون نشت نکرده باشد اکنون بیش از یک ماه بود که متخصصین نیروگاه این کار انجام می دادند.

تعویض سالانه 800 سانتریفوژ در نیروگاه به طور معمول

ایران به طور معمول سالیانه تا 10 درصد از سانتریفوژ های خود را به علت فیزیکی و یا دلایل دیگر جایگزین می کرد از آنجایی که در آن زمان حدود 8700 سانتریفوژ در نیرو گاه نطنز وجود داشت به طور عادی باید در طول سال حدود 800 عدد از آنها جایگزین می شد.

تعویض بین 1000 تا 2000 سانتریفوژ معیوب فقط در طول چند ماه

بعد ها آژانس انرژی اتمی فیلم دوربین های نظارت بر برنامه غنی سازی اورانیوم ایران را که در خارج از اتاق های آبشاری نصب شده بود بازبینی کرد مامورین آژانس از شمردن تعداد سانتریفوژها شگفت زده شدند تعداد سانتریفوژهای جایگزین شده باور نکردنی بود تخمین های بعدی نشان داد که بین 1000 تا 2000 سانتریفوژ تنها در طول چند ماه جایگزین شده اند.

چرا؟

مشخص بود که مشکلی در زمینه ی سانتریفوژ ها وجود دارد البته از ایران خواسته نشد تا دلیل جایگزینی سانتریفوژ ها را اعلام کند و بازرسین سیز از لحاظ قانونی حق نداشتند این سوال را بپرسند آنان دستور داشتند کبر کار ایران با مواد هسته ای نظارت کنند و نه این که اشکالات موجود در تجهیزات هسته ای این کشور را کنترل نمایند اما مشخص بود که چیزی به سانتریفوژ ها اسیب رسانده بود.

نفوذ یک کرم کامپیوتری حرفه ای و مخرب به درون سیستم های نیروگاه نطنز

آنچه بازرسین نمی دانستند این بود که پاسخی که به دنبال آن بودند اطراف خودشان مخفی شده است : درون فضای دیسک ها و حافظه های کامپیوتر های نیروگاه .

چند ماه پیش در ژوئن 2009 فردی بدون سروصدا یک کرم کامپیوتری حرفه ای و مخرب را منتشر کرده بود این کرم به درون سیستم ها خزیده بود و تنها یک هدف داشت : برنامه غنی سا زی اورانیوم ایران را خراب کند.

" استاکس نت " اولین سلاح سایبری واقعی در جهان

اما این تاریخ تقریبا یک سال پیش از پی بردن بازرسین به وجود این کرم بود ده ها محقق امنیت کامپیوتری در سراسر جهان ماه ها زمان صرف یافتن پاسخ و رمز گشایی نرم افزاری کردند که پیچیده ترین برنامه ی مخربی است که تاکنون نوشته شده است نرم افزاری که بالاخره به عنوان اولین سلاح سایبری واقعی در جهان دفتر تاریخ را ورق زد.

آلودگی کامپیوتر یک کاربر ایرانی در سال 2010

" سرگی یولاسن " در تاریخ 17 ژوئن 2010 در دفتر کارش در بلاروس مشغول وارسی ایمیل ها بود که گزارشی توجهش را جلب کرد کامپیوتر یکی از کاربران ایرانی مدام ری استارت می شد علی رغم تلاش های اپراتور برای کنترل کامپیوتر دستگاه پیاپی خاموش و دوباره روشن می شد به نظر می رسید که کامپیوتر این کاربر ویروسی شده باشد.

تبدیل امنیت کامپیوتری از یک شاخه ی کوچک در علوم کامپیوتر به صنعت میلیارد دلاری

برای حل مشکل یورایسن به بخش آنتی ویروس یک شرکت کوچک امنیت کامپیوتری موسوم به " ویروس بلوک آدا " در شهر مینسک پایتخت بلاروس مراجعه کرد به عقیده ی وی امنیت کامپیوتری که زمانی یک شاخه ی خاص و کوچک از علوم کامپیوتری بود در طول چند دهه ی اخیر به صنعتی میلیارد دلاری تبدیل شده است که با سیل عظیم پیشرفت حملات هکرها ویروس ها تروجان ها و برنامه های جاسوسی در حال مقابله است.

مطرح شدن افراد و سازمان های فعال در زمینه ی امنیت کامپیوتری

برترین متخصصین امنیتی مانند " بروس اشنیر " " دن کامینسکی " و " چارلی میلر " درست همانند ستاره های راک در میان دیگر متخصصین امنیتی مطرح هستند و شرکت های برتر مانند سیمانتک مک آفی و کاسپرسکی به نام هایی مشهور تبدیل شده اند که از همه چیز محافظت میکنند : از لپ تاپ های مادر بزرگ گرفته تا شبکه های حساس نظامی .

با این حال شرکت " ویروس بلوک آدا " نه یک ستاره ی راک ونه یک نام مشهور بود بلکه شرکت ناشناخته ای بود که حتی در صنعت امنیت کامپیوتری نیز افراد کمی نام آن را شنیده بودند اما این وضعیت به زودی تغییر کرد .

استفاده ی ویروس از " روز صفر " قدرتمند ترین سلاح هکرها

تیم تحقیقی یولاسن به دنبال ویروسی رفتند که کامپیوتر مشتریشان را آلوده کرده بود و دریافتند که این ویروس از حفره ی امنیتی " روز صفر " برای گسترش استفاده میکند حفره های امنیتی روز صفر قدرتمند ترین سلاح هکر ها هستند در این روش از اشکالات موجود در نرم افزار که هنوز توسط سازنده ی آن و یا سازنده های آنتی ویروس شناسایی نشده است استفاده می شود این اشکالات همچنین بی نهایت کمیاب هستند یافتن و استفاده از این اشکالات به مهارت و صرف زمان بسیار زیادی نیاز دارد در حقیقت در میان 12 میلیون نرم افزار مخرب که هر سال محققان در زمینه ی آنتی ویروس ها کشف می کنند کمتر از 10 نرم افزار از حفره های " روز صفر " استفاده می کنند.

اشکال در " ویندوز اکسپلورر " عامل کارآمدی " استاکس نت "

در این مورد استفاده از یک حفره ی در ویندوز اکسپلورر باعث شد تا ویروس به خوبی از طریق فلش مموری از کامپیوتری به کامپیوتر دیگر منتقل شود اشکال در فایل LNK ویندوز اکسپلورر بود: یکی از بخش های اساسی مایکروسافت ویندوز . به عبارتی زمانی که فلش مموری آلوده به یک کامپیوتر متصل می شد اکسپلورر به طور خودکار آن را اسکن می کرد همین کار باعث می شد تا کد حفره ی " روز صفر " فعال شده و مخفیانه یک فایل بزرگ که بخشی از آن رمزگذاری شده بود را وارد کامپیوتر مقصد کند همانند یک هواپیمای نفربر نظامی که سرباز های استتار شده را در منطقه ی هدف پیاده کند.

هجوم شرکت های آنتی ویروس برای گرفتن نمونه ی " استاکس نت "

شرکت ویروس بلوک آدا با مابکروسافت تماس گرفت تا وجود این حفره را به اطلاع این شرکت برساند غول نرم افزاری جهان در حال آماده کردن یک پچ (patch) بود که در تاریخ 12 ژوئیه ویروس بلوک آدا کشف خود را با معرفی آن در یک انجمن امنیتی به اطلاع عموم رساند سه روز بعد یکی از وبلاگ نویسان امنیت کامپیوتری به نام " برایان کربس " داستان این ویروس را منتشر کرد و شرکت های آنتی ویروس از سراسر جهان صف کشیدند تا نمونه ی این ویروس را دریافت کنند مایکروسافت با استفاده از ترکیب نام فایل های موجود در این ویرس (MrxNet.sys,stub) نام آن را استاکس نت گذاشت . با شروع به کار صنعت امنیت کامپیوتری و رمزگشایی و گشایش ساختار این ویروس ارزیابی های بیشتری نیز به وجود آمد.

استاکس نت برای قانونی جلوه کردن در ویندوز تاییدیه هایی را از شرکت های دیگر دزدیده است

مشخص شد که این کد یک سال پیش در ژوئن 2009 تولید شده است و سازنده ی مرموز آن در طول این مدت این کد را به روز رسانی و اصلاح و سه نسخه از آن را منتشر کرده است . لازم به ذکر است که یکی از فایل های راه اندازی این ویروس از یکی از تاییدیه های امضا شده و معتبر استفاده می کرد که از شرکت ریل تک (Real Tek) از شرکت های تولید سخت افزار در تایوان دزدیده شده بود به این ترتیب ویروس باعث می شد کامپیوتر مقصد فریب بخورد و تصور کند که این نرم افزار مخرب یک برنامه ی مورد اعتماد ساخته ی شرکت " ریل تک " است مقامات اینترنتی ریل تک به سرعت این تاییدیه را باطل کردند اما استاکس نت این بار از تاییدیه ی دیگری استفاده کرد که مربوط به شرکت " جی میکرون تکنولوژی " بود شرکت تولید مدار های الکترونیکی که دفتر اصلی آن (چه به طور تصادفی وچه غیر تصادفی ) در همان شهرک تجاری واقع است که دفتر ریل تک در آن قرار دارد آیا مهاجم ها به طور فیزیکی به درون دو شرکت راه پیدا کرده بودند و تاییدیه ها را دزدیده بودند؟ آیا از راه دور این دو شرکت را هک کرده کلید های امضای تاییدیه های دیجیتال آنها را دزدیده بودند؟ هیچ کس نمی دانست . شرکت امنیتی " ای ست " که یکی از تاییدیه ها را پیدا کرده بود در وبلاگ خود نوشت : چنین عملیات های حرفه ای به ندرت دیده می شود این نشان می دهد که مهاجمین به منابعی بسیار بزرگ دسترسی داشته اند.

حمله ی استاکس نت به سیستم کنترل صنعتی " استپ 7 " ساخت شرکت " زیمنس "

البته استاکس نت از لحاظ های دیگر بسیار معمولی و در اهداف خود قانع به نظر می رسید متخصصین تشخیص دادند که قرار بوده است این ویروس نرم افزار " سیماتیک وین سی سی استپ 7 " را مورد هدف قرار دهد یک سیسیتم کنترل صنعتی که توسط شرکت زیمنس آلمان ساخته شده است و ار آن برای کنترل موتور ها و شیر فلکه ها و سوئیچ ها در کارخانه های تولید مواد غذایی خطوط مونتاژ اتومبیل تا لوله های گاز و تاسیسات پاک سازی آب استفاده می شود.

به نظر می رسید استاکس نت تنها اهداف جاسوسی داشته باشد

هر چند این ویروس در نوع خود جدید بود (سیستم های کنترلی به طور معمول هدف حمله ی هکر ها قرار نمی گیرند زیرا هیچ سود واضح اقتصادی در هک کردن این سیستم ها وجود ندارد ) اما آنچه استاکس نت با سیستم های سیماتیک انجام داد جدید نبود به نظر می رسید که این ویروس تنها تنظیمات و اطلاعات طراحی را از این سیستم ها می دزدد تا به این ترتیب یکی از رقبای این شرکت بتواند از طراحی محصولات آن کپی برداری کند تا این جای کار استاکس نت مانند یکی دیگر از موارد جاسوسی صنعتی بود به همین خاطر بدون آنکه حساسیت بیشتری برانگیخته شود شرکت های آنتی ویروس الگوی نسخه های مختلف این ویروس را به دیتا بیس شناسایی خود اضافه کردند و اغلب آنان به ویروس های دیگر پرداختند داستان استاکس نت می توانست همین جا به پایان برسد اما تعداد کمی از محققان هنوز مایل نبودند تا جریان این ویروس را رها کنند.

بررسی شرکت سیمانتک در مورد نمونه ی استاکس نت

محققان در دفتر های شرکت سیمانتاک در اروپا و آمریکا در میان افرادی بودند که در ماه ژوئیه کد ویروس را گرفتند و الگوهایی را برای مشترکان طراحی کردند اما پس از این کار ویروس به دست " او مورچو(o'murchu) " از کارکنان دفتر این شرکت در شهر " کالور " ایالت کالیفرنیا رسید.

مدیر پاسخ های امنیتی سیمانتک تشخیص داد که استاکس نت باید مورد بررسی عمیق تری قرار گیرد

او مورچو(o'murchu) مرد 33 ساله ی ایرلندی و اسنوبرد بازی است که لهجه ای آهنگین دارد و موهای قهوه ای جلوی صورتش ملنند لبه های زمین اسکیت به شکل عمودی ایستاده است او که مدیر عملیات های پاسخ امنیتی سیمانتک است وظیفه دارد تا تهدید های مهم امنیتی را بررسی و معین کند که آیا نیاز به تحلیل عمقی دارند یا خیر.

ضمن این که اغلب ویروس هایی که شرکت سیمانتک با آنها سر وکار دارد گونه هایی از ویروس های قبلی هستند که مقابله با آنها دشوار نیست در حقیقت در بین بیش از 1 میلیون فایل ویروس که که سیمانتک و دیگر شرکت های آنتی ویروس به طور ماهیانه دریافت می کنند اکثر آنها نسخه های دیگر ویروس ها و کرم هایی هستند که قبلا شناسایی شده اند این فایل ها به طور خودکار و بدون دخالت انسان پردازش می شوند الگوریتم های این شرکت ها در فایل های آلوده به دنبال رشته های داده می گردند که ماهیت ویروس را معین می کنند سپس الگو هایی را تولید و به برنامه های اسکن کننده در کامپیوتر های مشترکینخود ارسال می کنند.

استاکس نت از حفره ی روز صفر استفاده می کرد و باید توسط انسان مورد مطالعه قرار می گرفت

با این حال ویروس هایی که از حفره های روز صفر استفاده می کنند خاص هستند و به وسیله ی انسان بررسی می شوند او مورچو ویروس استاکس نت را به یکی از مهندسینی داد که در زمینه ی روز صفر هیچ تجربه ای نداشت وی تصور می کرد که استاکس نت برای آموزش دادن به این مهندس فرصت خوبی است اما زمانی که خود او نیز به طور همزمان به بررسی کد این ویروس پرداخت متوجه شد که این کد از ۀنچه که او فکر می کرد بسیار پیچیده تر است .

استاکس نت در مقایسه با سایر ویروس ها حجم بی نهایت زیادی داشت

چند لایه مانند ماسک حفره ی روز صفر که این ویروس از آن استفاده می کرد را پوشانده بود و رسیدن به ریشه ی آن را مشکل می کرد این ویروس همچنین بسیار سنگین بود : 500 کیلو بایت که در مقلیسه با سایر ویروس ها که تنها 10 تا 15 کیلو بایت حجم دارند بسیار حجیم است چنین ویروس سنگینی معمولا شامل یک فایل حجیم ایمیج است مثلا یک صفحه ی بانکی آنلاین و دروغین که در کامپیوتر آلوده باز می شود و از کاربر تقاضا می کند تا اطلاعات حساب بانکی اش را وارد کند اما هیچ فایل ایمیجی در استاکس نت وجود نداشت و اطلاعات زیادی نیز در آن موجود نبود به نظر می رسید کد این ویروس یک توده ی فشرده و کارآمد از اطلاعات و فرمان باشد از همین رو او مورچو به سرعت به این ویروس علاقه مند شد.

اولین برخورد او مورچو با ویروسی مشابه با استاکس نت

اولین برخورد او مورچو (o'murchu) با این نوع ویروس در سال 1996 بود در آن زمان یکی از دانشجویان دانشگاه دوبلین ویروسی را ساخت که به شبکه ی این دانشگاه حمله کرد . در اواسط ماه مارس صد ها اتاق منتهی به آزمایشگاه های این دانشگاه به دانشجویان اجازه ی ورود نمی دادند مگر این که آنان به ده سوالی که در صفحه ی کناریشان پدیدار می شد جواب می دادند اغلب افراد از این مشکل به وجود آمده ناراحت شدند اما او مورچو جذب کد آن شدو آن را تجزیه کرد تا ببیند چگونه کار می کند گشودن ساختار هر چیزی در خون او بود. وی در کودکی نیز از آن کودکانی بود که به جای بازی با ماشین اسباب بازی اش آن را تکه تکه می کرد تا ببیند چرخ دنده هایش چگونه کار می کند در واقع همین کنجکاوی بود که او را به حوزه ی امنیت کشانید.

شروع کار او مورچو به عنوان متخصص امنیتی

او مورچو (o'murchu) پس از فارغ التحصیلی از دانشگاه برای مدت کوتاهی به عنوان آزمون گر نفوذ در یکی از شرکت های سازنده ی کیوسک های اینترنتی در آمریکا مشغول شد. وی تلاش می کرد تا سیستم پرداخت کیوسک را هک کند تا به طور مجانی به اینترنت دسترسی پیدا کندشرکت وی را تنها برای انجام چند آزمون استخدام کرد اما سپس او و سایر آزمون گرها را 3 ماه دیگر نگه داشت زیرا آنان مدام راه هایی را برای هک کردن سیستم پیدا می کردند.

در سال 2002 وی با یک شرکت آنتی اسپم همکاری کرد و پس از مدت کمی به شرکت " سیمانتک " پیوست. او مورچو در نهایت به دفتر موفق شرکت در شهر کالور رفت و دوبلین را به مقصد کالیفرنیای جنوبی ترک کرد. بر همین اساس و با توجه به تجاربی که داشت او مورچو در یک نگاه ویروس های معمولی را شناسایی می کرد اما استاکس نت با سایر ویروس ها تفاوت داشت. به عبارتی اگر شما هم به اندازه ی او مورچو ویروس و کرم (worm) دیده باشید با یک نگاه به یک نرم افزار مخرب تشخیص می دهید که ار چه نوعی است حال مهم نیست که این نرم افزار بدون دقت درست شده باشد یا با دقت و نظم ایجاد شده باشد. استاکس نت شامل اجزای مختلفی بود که هر کدام در یک محل خاص قرار داشتند و این باعث می شد که اجزای عملکرد ها و اصلاح آن در صورت نیاز ممکن شود.

یکی از تفاوت های عمده ی استاکس نت با سایر ویروس ها شیوه ی مخفی کردن عملیات هایش بود

آنچه در مورد این ویروس بیش از هر چیز مشخص بود شیوه ای بود که این ویروس بهوسیله ی آن این عملکرد ها را مخفی می کرد. عملکرد های ویندوز معمولا زمانی که لازم باشد از یک فایل DLL که روی هارد دیسک ذخیره شده است بارگذاری می شوند. بنابراین انجام این کار با استفاده از فایل های مخرب نشانه ای را به دست آنتی ویروس می دهد. ای در حالی بود که استاکس نت فایل DLL رمز گشایی شده ی خود را به جای هارد دیسک تنها در حافظه ی رم ذخیره و آن رابه عنوان یک فایل مجازی با اسمی که به شکل خاص تعیین شده بود ایجاد می نمود.

استاکس نت نسل جدیدی از روش مخفی کردن فایل های آلوده را به وجود آورد

این ویروس سپس API ویندوز (رابط بین سیستم عامل و برنامه هایی که روی آن نصب می شوند) را به گونه ای برنامه ریزی می کرد که هر گاه برنامه ای بخواهد عملکردی را از یک لایبرری با آن نام خاص بارگذاری کند به جای هارد دیسک درون حافظه ی رم آن را بیابد. استاکس نت در اصل نسل کاملا جدیدی از فایل های مخفی را ایجاد کرده بود که روی هارد دیسک ذخیره نمی شدند و به همین دلیل نیز یافتن آنها تقریبا غیر ممکن بود.

روش استاکس نت در مخفی کردن فایل های مخربش منحصر به فرد بود

او مورچو در تمام سال هایی که نرم افزارهای مخرب را تحلیل کرده بود تا به حال با این تکنیک برخورد نکرده بود. وی در یکی از مصاحبه های اخیرش در دفتر سیمانتک اظهار کرد: حتی ویروس های پیچیده ای که ما می بینیم هیچ کدام این کار را نمی کنند.

دلایل جدید نشان می داد که استاکس نت یک ویروس کاملا حرفه ای است

مدام دلایل جدیدی پیدا می شد که نشان می داد استاکس نت یک ویروس کاملا حرفه ای است . با این حال او مورچو (o'murchu) از میان 500 کیلو بایت کد ویروس تنها اولین کیلو بایت آن را بررسی کرده بود . مشخص بود که برای مقابله با این ویروس به یک تیم نیاز است . سوال این بود: آیا آنها باید با این ویروس مقابله می کردند؟

وظیفه ی آنتی ویروس تنها تشخیص و جلوگیری از ویروس و پاکسازی سیستم های آلوده شده است

اگر سیمانتک پروژه ی استاکس نت را در همین جا رها کرده و به پروژه های دیگر می پرداخت هیچ کس این شرکت را سرزنش نمی کرد . وظیفه ی اصلی شرکت های آنتی ویروس تشخیص است: یعنی متوقف کردن آلودگی های کامپیوتری پیش از آنکه وارد کامپیوترها شوند و پاک کردن سیستم هایی که پیشتر به آن آلودگی دچار شده اند. در این میان بررسی کاری که نرم افزار مخرب روی کامپیوتری که به آن آلوده شده است انجام می دهد در اولویت دوم است.

دوستان امیدوارم که قسمت اول این داستان براتون جالب بوده باشه قسمت دوم پس از آماده شدن رو وبلاگ خواهد آمد.